La CISA alerte sur l'exploitation active d'une faille de sécurité de l'élévation des privilèges du noyau Linux

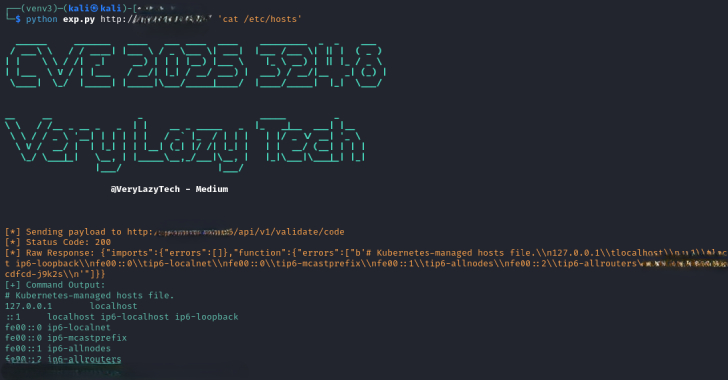

L'agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a averti mardi d'une faille de sécurité affectant le noyau Linux et inscrite dans son catalogue des vulnérabilités exploitées connues (KEV), en précisant qu'elle a été activement exploitée dans la nature. La vulnérabilité, CVE-2023-0386 (score CVSS : 7,8), est un bogue de propriété incorrecte dans le noyau Linux qui pourrait être exploité pour escalader les privilèges sur des systèmes