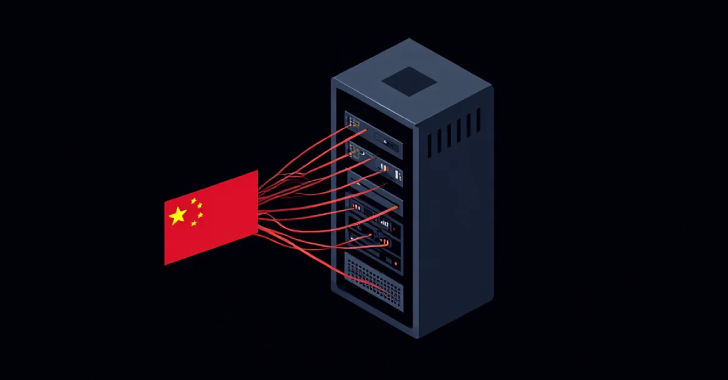

Cyberattaque chinoise avec des vulnérabilités zero-day sur le gouvernement et les télécoms français

Une agence de cybersécurité française a révélé mardi qu'un certain nombre d'entités des secteurs gouvernementaux, des télécommunications, des médias, de la finance et des transports dans le pays ont été touchées par une campagne malveillante menée par un groupe de hackers chinois exploitant plusieurs vulnérabilités zero-day sur les appareils Ivanti Cloud Services Appliance (CSA).