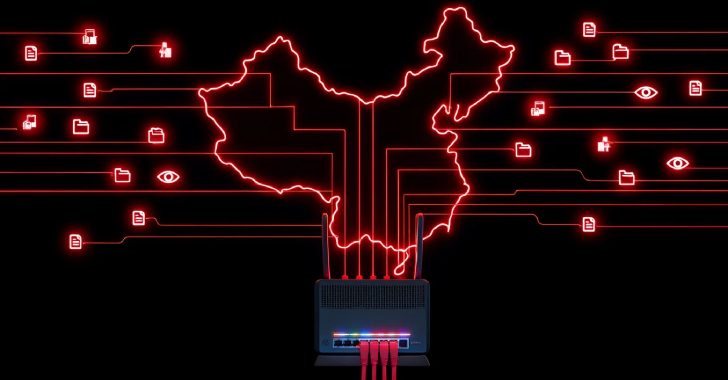

Le groupe chinois Silver Fox utilise des faux sites web pour diffuser Sainbox RAT et Hidden Rootkit

Une nouvelle campagne a été observée utilisant des faux sites web faisant la promotion de logiciels populaires tels que WPS Office, Sogou et DeepSeek pour diffuser Sainbox RAT et le rootkit Hidden open-source. L'activité a été attribuée avec une confiance moyenne à un groupe de pirates informatiques chinois appelé Silver Fox (alias Void Arachne), citant des similitudes dans l'artisanat avec des campagnes précédentes attribuées à l'acteur de menace.