Vulnérabilités critiques non corrigées dans Versa Concerto mettant en danger Docker et les hôtes

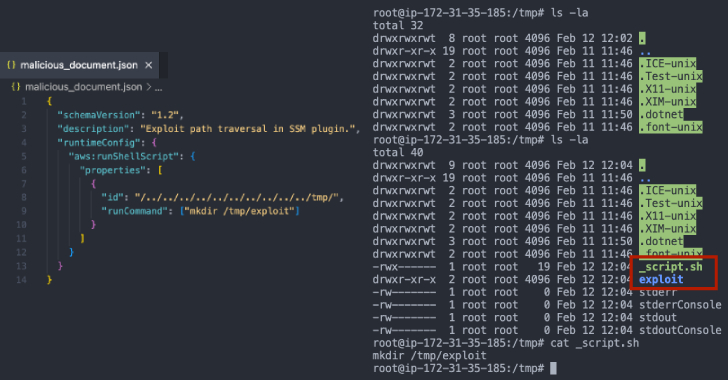

Des chercheurs en cybersécurité ont découvert plusieurs vulnérabilités critiques affectant la plateforme de sécurité réseau et d'orchestration SD-WAN Versa Concerto, pouvant être exploitées pour prendre le contrôle d'instances vulnérables. Ces failles identifiées n'ont pas été corrigées malgré une divulgation responsable le 13 février 2025, entraînant une publication publique des problèmes.