Des hackers nord-coréens utilisent le malware BeaverTail à travers 11 packages npm malveillants

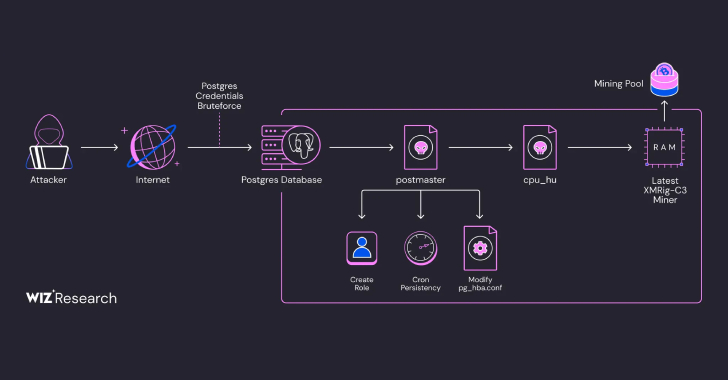

Les acteurs de la menace nord-coréens derrière la campagne d'attaque en cours déployent leur emprise sur l'écosystème npm en publiant davantage de packages malveillants qui propagent le malware BeaverTail, ainsi qu'un nouveau chargeur de cheval de Troie d'accès à distance (RAT). Ces derniers échantillons utilisent un encodage de chaîne hexadécimale pour contourner les systèmes de détection automatisés et les audits de code manuels, indiquant une évolution.