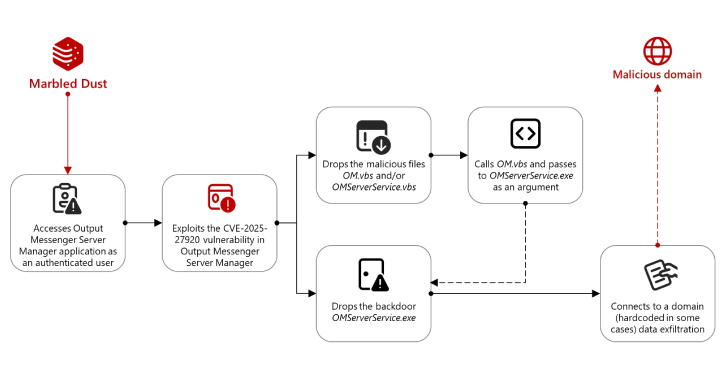

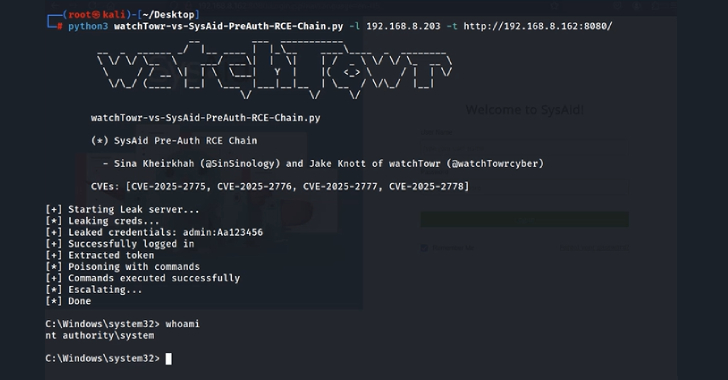

Des hackers turcs exploitent une faille zero-day pour infecter des serveurs kurdes avec des backdoors en Golang via Output Messenger

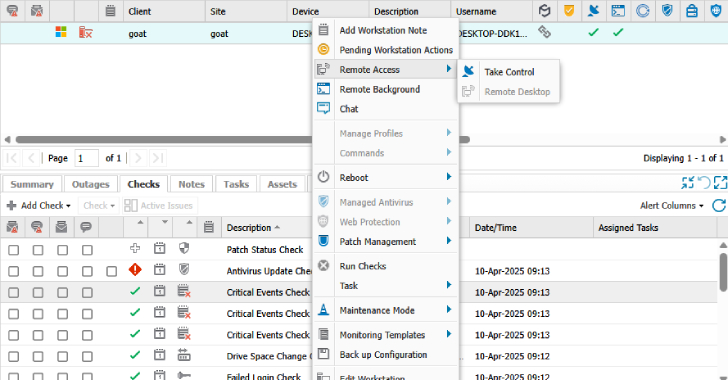

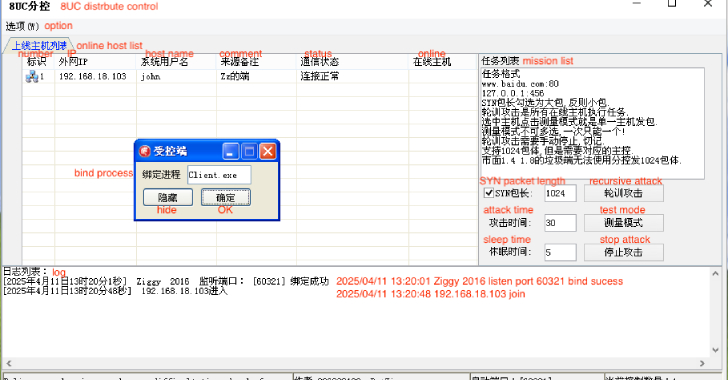

Un acteur de menace affilié à la Turquie a exploité une faille de sécurité zero-day dans une plateforme de communication d'entreprise indienne appelée Output Messenger dans le cadre d'une campagne de cyber espionnage depuis avril 2024. Ces exploits ont conduit à la collecte de données utilisateur liées à des cibles en Irak, selon l'équipe de Threat Intelligence de Microsoft. Les cibles de l'attaque sont associées aux Kurdes.