Découverte par des chercheurs de nouvelles failles de sécurité dans les CPU Intel permettant des fuites de mémoire et des attaques Spectre v2

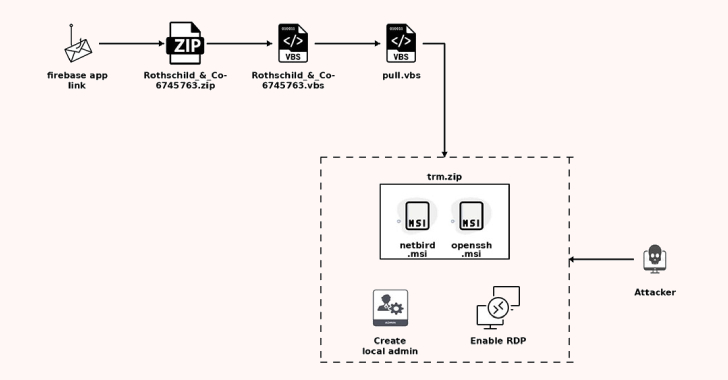

Des chercheurs de l'ETH Zürich ont découvert une nouvelle faille de sécurité impactant tous les processeurs Intel modernes, provoquant des fuites de données sensibles depuis la mémoire. Cette vulnérabilité, nommée Injection de Privilèges de Branche (BPI), peut être exploitée pour manipuler les prédictions.