Contrer les menaces cybernétiques avec des graphes d'attaques

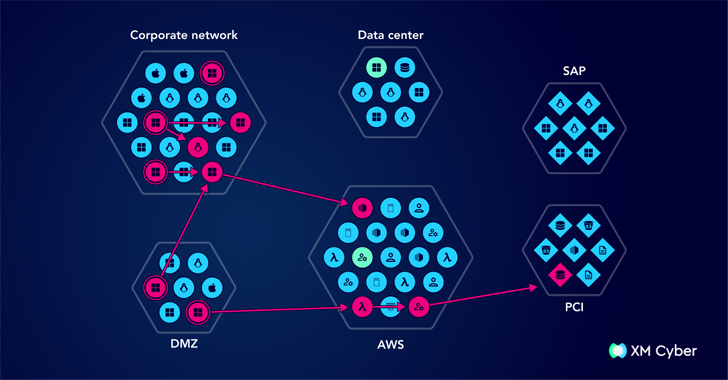

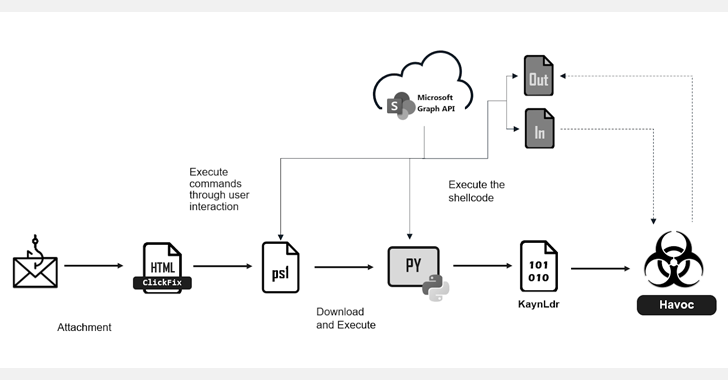

L'évolution des menaces cybernétiques devient de plus en plus sophistiquée, et les approches de sécurité traditionnelles ont du mal à suivre le rythme. Les organisations ne peuvent plus se contenter d'évaluations périodiques ou de listes de vulnérabilités statiques pour rester sécurisées. Elles ont besoin d'une approche dynamique qui offre des informations en temps réel sur la manière dont les attaquants se déplacent dans leur environnement. C'est là que les graphes d'attaques entrent en jeu. En cartographiant les chemins d'attaque potentiels.