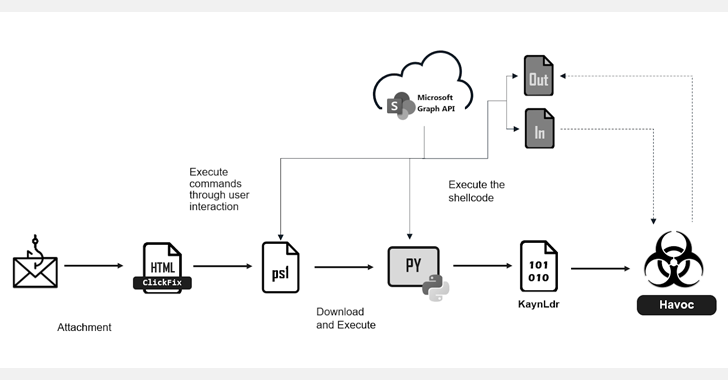

APT43 de Corée du Nord utilise PowerShell et Dropbox dans des cyberattaques ciblées contre la Corée du Sud

Un acteur de menace étatique avec des liens avec la Corée du Nord a été lié à une campagne en cours visant les secteurs des affaires, du gouvernement et de la cryptomonnaie en Corée du Sud. La campagne d'attaque, surnommée DEEP#DRIVE par Securonix, a été attribuée à un groupe de hackers connu sous les noms de Kimsuky, APT43, Black Banshee, Emerald Sleet, Sparkling Pisces, Springtail, TA427 et Velvet.